En alguna oportunidad nos hemos visto sorprendidos súbitamente por alguna ventana emergente en la pantalla de nuestro ordenador o laptop con advertencias sobre infecciones de grandes cantidades de virus, fallas o spyware en nuestro sistema que de inmediato activaron nuestro sentido de alerta y respuesta para neutralizar con una exhaustiva limpieza el equipo; una situación que usualmente genera más que un dolor de cabeza en el usuario común de internet ¿Pero a qué se debe realmente este tipo de incidencia informática? lo analizamos en el siguiente artículo.

Malware rogue

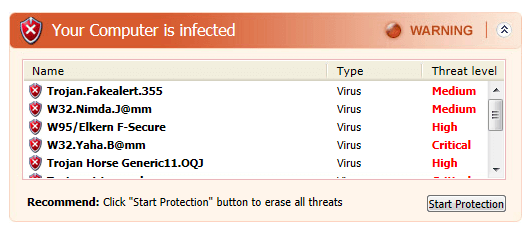

El rogueware (falso antivirus) es un virus que se esconde tras la fachada de programa de seguridad o antivirus legítimo, su propósito es timar al usuario generando llamativas alertas de infección o problemas en el sistema mostrando falsas exploraciones (scanner) de nuestro computador con el propósito de asustarnos e incitar a la descarga o la compra del software. La finalidad de este tipo de suceso es esencialmente la defraudación y la instalación de algún virus troyano en el dispositivo. Como se citó en la web redseguridad.com, se trata de un ciberataque que años atrás llegó a ser catalogado entre los 10 principales “enemigos cibernéticos” en un reporte de amenazas elaborado por la Agencia de la Unión Europea para la Ciberseguridad (ENISA).

La propagación

Detrás de esta forma de ciberdelincuencia existe todo un método de propagación encabezada por la conocida ingeniería social, técnica con la que se intenta convencer al usuario novato sobre la legitimidad del antivirus falso, el cual es requerido para limpiar la computadora de los aparentes virus encontrados y ofrecer el software a un precio de “descuento” y conseguir su compra. Esta modalidad de cibercrimen es promovida por la ejecución de grandes campañas publicitarias a través de redes sociales o técnicas de BlackHat SEO. La ejecución de rogueware hace uso de browser exploit o códigos maliciosos que vulneran nuestro navegador, además nos redirige a sitios web maliciosos para fomentar la descarga de programas que pueden permitir controlar a distancia la computadora del cliente (ataque zombi) y realizar actividades ilícitas; igualmente se dirige al usuario a sitios web de phishing para sustraer información personal o datos bancarios que luego podrían ser vendidos en el mercado negro de internet, la deep web.

Infraestructura de impunidad

Pero el asunto no culmina ahí, debido a que esta forma de ciberdelito posee como engranaje toda una infraestructura tecnológica de propaganda que es administrada desde múltiples servidores web, servidores DNS y sitios web que soportan un negocio ilícito bastante lucrativo. En un estudio titulado An Analysis of Rogue AV Campaigns se obtuvieron importantes hallazgos acerca de la distribución de rogueware luego de monitorear un total de 6500 dominios maliciosos que dirigían a un total de 4305 direcciones IP diferentes que albergaban los antivirus fraudulentos. Por ejemplo, se identificó que 4549 de estos dominios estaban relacionados a 127 campañas de seguridad maliciosa rogueware, curiosamente se encontró que solo 29 eran los registradores del 45% (2935) de los dominios dando un indicador acerca del número de posibles cibercriminales. En el caso de las IP, se halló que 2677 servían de hosting para software de seguridad maliciosa, 118 IP albergaban servicios para rogue antivirus y otros tipos de malware. Las 1510 direcciones IP restantes, alojaban dominios maliciosos y también benignos, siendo probable que estos servicios web desconocieran del uso ilegal de su infraestructura. Cabe destacar que las direcciones IP de los servidores de alojamiento se encontraban mayoritariamente en los Estados Unidos, Alemania y Bielorrusia.

Monetización Ilícita

Por otro lado, la investigación dio referencias sobre la efectividad de estas campañas en niveles de ingresos realizando previamente el seguimiento 372096 víctimas en un periodo de 44 días, en donde se pudo obtener un número de usuarios que realizaron un escaneo del equipo con el falso antivirus seguido de la descarga y personas que no realizaron la descarga luego del escaneo. Los resultados arrojaron 25447 escaneos exitosos y 306248 fallidos consiguiéndose una tasa de conversón estimada de 7.7% de escaneo a descarga. De igual forma, la tasa de conversión de usuarios que escanearon y pagaron por el software fue de 1.36%, considerando un precio aproximado de entre 30 y 50 dólares promedio, esto representaría un ingreso bruto de entre 111000 y 186000 dólares durante el periodo de tiempo señalado.

Castigo para la ciberdelincuencia

Para el derecho penal informático y de la ciberdelincuencia nos encontramos frente a un delito contra el patrimonio y el orden socioeconómico en su modalidad de defraudación; en ese sentido, el tipo base del código penal español sanciona en el artículo 248.2 la estafa electrónica así como la fabricación, introducción, posesión o facilitación de programas informáticos para tal fin. Una condena de este tipo puede llegar hasta los seis años de prisión y multa de seis a doce meses siempre que el valor de la defraudación supere los 50000 euros o afecte a un elevado número de personas; sin embargo, se impondrán las penas de prisión de cuatro a ocho años y multa de doce a veinticuatro meses cuando el valor de la defraudación sea mayor a los 250000 euros.

En el Perú, ley 30096 en su artículo 8 del capítulo de delitos informáticos contra el patrimonio, castiga el fraude electrónico con hasta 8 años de pena privativa de la libertad y con hasta 120 días multa. La pena para el cibercriminal puede llevar a ser una década en caso se afecte el patrimonio del Estado destinado a fines asistenciales o programas de apoyo social.

Opciones de seguridad

Para neutralizar los ataques rogueware podemos empezar por lo elemental, un buen antivirus de alguna compañía reconocida en el mercado, así como complementos de seguridad de tipo anti-malware o antispyware. Si nos llega alguna alerta para descarga de alguna herramienta de seguridad, debemos investigar en internet para comprobar su legitimidad; también debemos mantener actualizados nuestro sistema operativo y programas, evitar abrir archivos adjuntos que lleguen a nuestros correos o hacer clic en anuncios que parezcan atemorizantes, pero sobre todo, familiarizarse con las estafas denominadas phishing.

La justicia viene persiguiendo este tipo de amenazas desde hace varios años, siendo uno de los sucesos más conocidos la sentencia del tribunal federal de los Estados Unidos que castigo a una red de estafadores con el pago de 8 millones de dólares por la realización de ataques de software engañoso ‘scareware’ tras la denuncia de la Federación de Comercio de protección al consumidor; no obstante, en internet para prevenir lo mejor es estar informado y contar con las pautas necesarias para evitar que nuestros equipos puedan infectarse.

Autor: Sergio Daniel Huamán | Experto en prevención del cibercrimen